Ransomware as a Service (RaaS) cho phép bọn tội phạm có ít kinh nghiệm về công nghệ sử dụng phần mềm độc hại được tạo sẵn để thực hiện các cuộc tấn công ransomware nâng cao. Đây là một hoạt động bất hợp pháp trên các mô hình as-a-service (ví dụ: SaaS hoặc PaaS), RaaS cung cấp quyền truy cập vào phần mềm độc hại cấp chuyên gia, dễ dàng sử dụng để tấn công bất kỳ mục tiêu nào mà “khách hàng” nhắm đến.

Bài viết này sẽ cung cấp cho bạn mọi thứ cần biết về Ransomware as a Service (RaaS) là gì, cách nó hoạt động, tại sao nhiều tên tội phạm thấy nó hấp dẫn,…). Ngoài ra, chúng tôi cũng sẽ giới thiệu những cách hiệu quả nhất để bảo vệ bạn khỏi các cuộc tấn công kiểu RaaS.

Ransomware as a Service (RaaS) là gì?

Ransomware as a Service (RaaS) là một “mô hình kinh doanh” trả tiền để sử dụng, cho phép bọn tội phạm thuê phần mềm độc hại đã được phát triển trước để thực hiện các cuộc tấn công ransomware. RaaS mang lại lợi ích cho cả hai bên tội phạm:

- Những người vận hành RaaS (những đối tượng tạo ra ransomware) đối diện với ít rủi ro cá nhân hơn, mở rộng cuộc tấn công và nhận phần trăm trên mỗi khoản tiền chuộc đã thanh toán.

- Các thành viên liên kết RaaS (những kẻ tấn công phân phối ransomware) có quyền truy cập vào phần mềm hàng đầu, làm cho Ransomware as a Service trở thành lựa chọn lý tưởng cho những tên tội phạm thiếu kỹ năng hoặc thời gian để tạo ra phần mềm độc hại tùy chỉnh.

>> Xem thêm: Ransomware là gì?

Dưới đây là những gì một bộ RaaS điển hình cung cấp:

- Phần mềm ransomware mã hóa các tập tin cụ thể trên hệ thống của mục tiêu.

- Quyền truy cập vào máy chủ chỉ huy và điều khiển (C&C).

- Hướng dẫn chi tiết về cách sử dụng chương trình ransomware và cơ sở hạ tầng C&C.

- Hệ thống xử lý thanh toán thông qua đó các nạn nhân trả tiền chuộc bằng tiền điện tử.

- Bảng điều khiển cho phép các thành viên liên kết theo dõi chiến dịch, giám sát số lượng lây nhiễm và xem các khoản thanh toán tích lũy.

- Các tài liệu và tài nguyên bổ sung giúp phân phối ransomware (ví dụ: công cụ lọc dữ liệu, mẫu email lừa đảo , bộ công cụ khai thác, trang web bị nhiễm phần mềm độc hại,…)

- Một nền tảng để tiết lộ dữ liệu bị đánh cắp (thường là một trang web hoặc kênh Telegram) trong trường hợp nạn nhân quyết định không trả tiền chuộc.

Hầu hết các bộ công cụ đều có tùy chọn tùy chỉnh cho phép thành viên liên kết điều chỉnh một số khía cạnh nhất định của chương trình (ví dụ: số tiền chuộc, loại tệp cần mã hóa, nội dung ghi chú tiền chuộc,…). Một số nhà vận hành RaaS cũng cung cấp các lợi ích thường được cung cấp bởi các nhà cung cấp SaaS hợp pháp, như:

- Hỗ trợ tận tình 24/7.

- Các Whitepaper chi tiết.

- Các Playbook và mẹo.

- Các khóa đào tạo và video.

- Tự động vá lỗi.

- Truy cập vào các diễn đàn liên kết và các nhóm trò chuyện.

Bộ công cụ rất dễ dàng tìm thấy trên web đen, nơi tác giả quảng cáo các gói RaaS như việc quảng cáo hàng hóa hợp pháp. Giá của các bộ công cụ RaaS dao động từ 40 đô la/tháng đến vài nghìn đô la (số tiền không đáng kể khi so sánh với mức tiền chuộc trung bình vào năm 2022 là 4,74 triệu đô la).

Ví dụ về Ransomware as a Service

Mặc dù hầu hết các chương trình RaaS đều có bản chất bí mật, nhưng một số đã đủ nổi tiếng để nổi bật trong đám đông. Dưới đây là các bộ công cụ RaaS phổ biến nhất hiện nay dành cho các tên tội phạm (mặc dù được cho là RaaS nổi tiếng nhất nhưng REvil không có tên trong danh sách bên dưới kể từ khi nhóm ngừng hoạt động vào tháng 1 năm 2022):

Ryuk: Ryuk đã có sẵn trên cơ sở RaaS từ năm 2019 và đã “kiếm được” hơn 150 triệu đô la từ các khoản tiền chuộc. Nhóm này tấn công các mục tiêu có giá trị cao (các phương tiện truyền thông, cơ quan chính phủ, cơ sở y tế,…) có khả năng thanh toán số tiền lớn. Các thành viên liên kết sử dụng kỹ thuật xâm nhập bằng tay để truy cập trái phép vào các hệ thống mục tiêu, vì vậy có một số kỹ năng là điều kiện tiên quyết để trở thành thành viên liên kết.

RTM Locker: Read the Manual (RTM) Locker dựa trên mã nguồn bị rò rỉ từ ransomware Babuk. Băng đảng đứng sau RTM Locker chạy các chiến dịch RaaS theo phong cách giống như một công ty, trong đó các thành viên liên kết phải đáp ứng các chỉ tiêu hoạt động và thông báo cho giám đốc về thời gian nghỉ phép của họ.

DarkSide: Chương trình RaaS này chủ yếu tấn công các máy tính chạy hệ điều hành Windows, mặc dù gần đây đã có báo cáo về việc nó tấn công các thiết bị Linux. DarkSide là biến thể gây ra cuộc tấn công vào đường ống dẫn dầu Colonial vào tháng 5 năm 2021, dẫn đến tình trạng thiếu nhiên liệu trên toàn bộ bờ Đông nước Mỹ.

Dharma: Dharma xuất hiện lần đầu vào năm 2016, nhưng biến thể này đã có sẵn dưới dạng RaaS vào năm 2020. Các chuyên gia bảo mật cho rằng chủng này là do một nhóm đe dọa của Iran tạo ra, mặc dù Dharma không có quyền kiểm soát tập trung. Dharma và các thành viên liên kết của nó chủ yếu dựa vào các lỗ hổng trong giao thức máy tính từ xa (RDP).

LockBit: LockBit là một bộ công cụ RaaS chỉ có sẵn cho các thành viên liên kết nói tiếng Nga. Theo tác giả, LockBit đã thành công tấn công hơn 12.125 tổ chức. Phần mềm độc hại này trở nên nổi tiếng với khả năng tự lan truyền và nhanh chóng tiết lộ tệp trước khi mã hóa (điều này giúp tạo áp lực đối với nạn nhân với mối đe dọa gây ra rò rỉ dữ liệu).

Ransomware as a Service hoạt động như thế nào?

Ở đầu hệ thống phân cấp Ransomware as a Service là những người vận hành chịu trách nhiệm:

- Phát triển tải trọng ransomware (được viết từ đầu hoặc thu thập từ các hacker khác).

- Thiết lập và quản lý toàn bộ cơ sở hạ tầng phụ trợ cần thiết để thực hiện các cuộc tấn công (một máy chủ C&C, phần mềm quản lý khóa, kênh liên lạc và hệ thống xử lý thanh toán).

- Tạo một cổng thông tin cho phép các thành viên liên kết đăng ký và sử dụng dịch vụ RaaS.

- Chuẩn bị hướng dẫn chi tiết về cách thực hiện các cuộc tấn công bằng phần mềm của họ.

Khi mọi thứ đã sẵn sàng, những người vận hành tuyển dụng các thành viên liên kết thiếu kiến thức kỹ thuật hoặc tài nguyên để phát triển ransomware riêng của họ.

Các thành viên liên kết nhận công việc và phải trải qua quá trình hướng dẫn chi tiết, trong đó người điều hành giải thích cách tốt nhất để xâm nhập vào các hệ thống mục tiêu. Sau đó, thành viên liên kết nhận mã khai thác tùy chỉnh cũng như quyền truy cập vào cổng thông tin để theo dõi:

- Tình trạng lây nhiễm.

- Tổng số tiền đã thanh toán.

- Số lượng tập tin đã mã hóa.

- Thông tin chung về mục tiêu của họ.

Các thành viên liên kết RaaS cũng có quyền truy cập vào các cộng đồng và tài liệu khác nhau giúp họ thực hiện các cuộc tấn công tốt hơn. Thành viên liên kết phân phát phần tử ransomware cho nạn nhân bằng cách sử dụng các vector tấn công khác nhau, bao gồm:

- Email lừa đảo có URL hoặc tệp đính kèm độc hại.

- Bộ công cụ khai thác được tạo sẵn.

- Tải xuống theo ổ đĩa.

- Tệp có chứa các macro Microsoft độc hại.

Kỹ thuật lừa đảo qua mạng là chiến lược phổ biến bởi vì hầu hết các thành viên liên kết RaaS thiếu kiến thức cần thiết để tìm lỗ hổng zero-day hoặc thiết lập cửa sau. Nếu một thành viên liên kết thành công lây nhiễm thiết bị, nạn nhân sẽ nhận được hướng dẫn để trả tiền chuộc để đổi lấy một mã giải mã. Nếu nạn nhân đồng ý với yêu cầu, thành viên liên kết sử dụng hệ thống xử lý thanh toán được thiết lập bởi người điều hành để thực hiện giao dịch.

Cuối cùng, người điều hành RaaS và thành viên liên kết chia sẻ khoản thanh toán chuộc từ nạn nhân. Trung bình, người điều hành nhận được khoảng 20-30% từ mỗi khoản chuộc trong khi thành viên liên kết giữ phần còn lại.

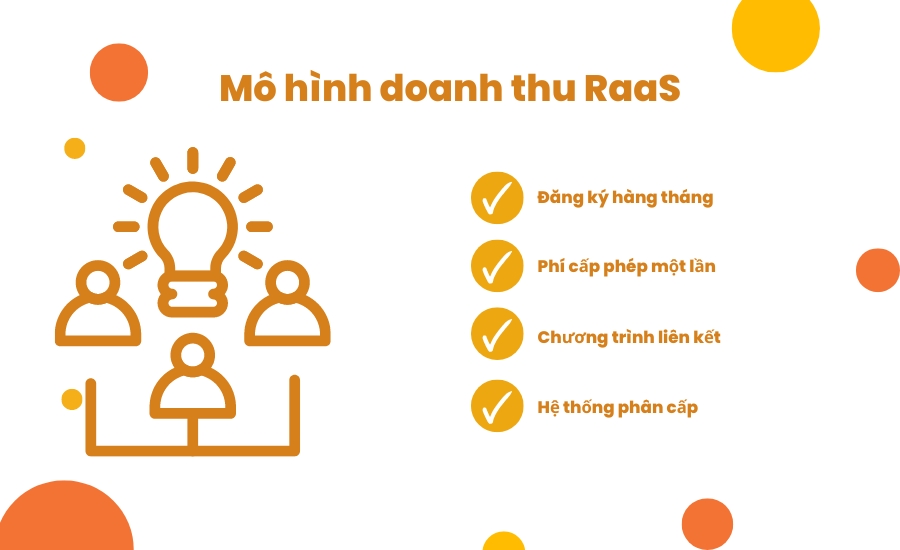

Mô hình doanh thu RaaS

Có nhiều mô hình doanh thu khác nhau mà những người vận hành RaaS dựa vào để tạo lợi nhuận. Dưới đây là những mô hình doanh thu phổ biến nhất:

- Đăng ký hàng tháng: những người vận hành cung cấp quyền truy cập vào dịch vụ RaaS với một khoản phí đăng ký cố định hàng tháng. Các thành viên liên kết trả một khoản phí hàng tháng cố định để có quyền sử dụng phần mềm bất kỳ lúc nào trong vòng 30 ngày.

- Phí cấp phép một lần: Trong mô hình này, những người vận hành RaaS yêu cầu một khoản phí một lần để trao đổi mã nguồn phần mềm của họ. Một khi thành viên liên kết thanh toán, họ có quyền truy cập vô thời hạn vào dịch vụ RaaS.

- Chương trình liên kết: những người vận hành RaaS không yêu cầu thanh toán trước để sử dụng phần mềm của họ. Thay vào đó, người điều hành nhận một tỷ lệ được xác định trước (thường nằm trong khoảng từ 20% đến 30%) từ mỗi khoản thanh toán tiền chuộc.

- Hệ thống phân cấp: Một số người vận hành RaaS sử dụng hệ thống chia sẻ lợi nhuận phân tầng dựa trên tổng số tiền chuộc hoặc số lần lây nhiễm thành công. Thành viên liên kết nào thành công hơn thì sẽ nhận được một phần lợi nhuận lớn hơn.

Hãy lưu ý rằng các thỏa thuận chia sẻ lợi nhuận giữa những người vận hành RaaS và thành viên liên kết có thể được thương lượng. Các thành viên liên kết lớn hơn và có kinh nghiệm thường được hưởng các điều khoản thuận lợi hơn, trong khi những người mới tham gia vào RaaS thường phải chấp nhận tỷ lệ dưới mức tiêu chuẩn.

Làm thế nào để ngăn chặn các cuộc tấn công RaaS?

Để ngăn chặn các cuộc tấn công RaaS, cần có một chiến lược an ninh mạng chủ động đối phó với các vector tấn công thông thường. Dưới đây là các biện pháp phòng ngừa hiệu quả nhất giúp giảm nguy cơ trở thành nạn nhân của tội phạm sử dụng RaaS:

- Tổ chức đào tạo nâng cao nhận thức về bảo mật để giáo dục nhân viên về những rủi ro của phần mềm tống tiền và đảm bảo mọi người biết cách nhận biết các email, liên kết và tệp đính kèm đáng ngờ.

- Bắt buộc sử dụng mật khẩu mạnh và duy nhất cho tất cả các tài khoản, cùng với việc kích hoạt xác thực đa yếu tố (MFA) bất cứ khi nào có thể để thêm một lớp bảo mật bổ sung.

- Đảm bảo mọi người cập nhật hệ điều hành, ứng dụng và chương trình chống malware với các bản vá mới nhất.

- Thực hiện sao lưu dữ liệu định kỳ cho tất cả các tệp quan trọng và sử dụng các sao lưu không thể thay đổi để bảo vệ dữ liệu sao lưu khỏi các cuộc tấn công mã hóa.

- Tăng cường bảo mật điểm cuối để phát hiện hành vi đáng ngờ của người dùng và cách ly mối đe dọa trước khi gây hại cho mạng.

- Sử dụng bảo mật không tin cậy để giới hạn đặc quyền người dùng và kiểm soát tác động của một lây nhiễm.

- Phân đoạn mạng của bạn để tách biệt các hệ thống quan trọng khỏi các hệ thống ít nhạy cảm hơn và ngăn sự lan truyền của lây nhiễm ransomware.

- Triển khai hệ thống phát hiện xâm nhập (IDS) để theo dõi lưu lượng mạng từ đó phát hiện các dấu hiệu tiềm ẩn của hoạt động ransomware.

- Sử dụng DNS filtering để chặn giao tiếp giữa kẻ xâm nhập tiềm năng và máy chủ C&C.

- Tắt macro trong Microsoft Office và các ứng dụng năng xuất khác.

- Tăng cường bảo mật email với các giải pháp lọc thư và chống lừa đảo.

- Sử dụng danh sách trắng ứng dụng để giảm nguy cơ ai đó thực hiện một chương trình không được ủy quyền hoặc độc hại.

- Thực hiện đánh giá lỗ hổng định kỳ để xác định và khắc phục các điểm yếu tiềm ẩn.

- Phát triển kế hoạch phục hồi sau thảm họa để đảm bảo đội ngũ an ninh của bạn sẵn sàng phản ứng khi có cuộc tấn công ransomware.

- Đảm bảo chiến lược an ninh của bạn nắm bắt được các xu hướng, chiến thuật và dấu hiệu xâm phạm (IOC) mới nhất của phần mềm tống tiền.

Lời kết

Rào cản kỹ thuật thấp để gia nhập và tính dễ sử dụng nói chung cần có để thực hiện các cuộc tấn công chỉ khiến cho Ransomware as a Service trở nên phổ biến hơn. Các cuộc tấn công kiểu RaaS không phải là một trào lưu mà doanh nghiệp của bạn có thể đợi đến khi nó qua đi, vì vậy hãy chủ động tiếp cận vấn đề bảo mật và đầu tư vào một chiến lược chống ransomware toàn diện.

Trên đây là toàn bộ thông tin về Ransomware as a Service mà Máy Chủ Sài Gòn muốn chia sẻ với các bạn. Hãy tiếp tục theo dõi Website hoặc Fanpage của chúng tôi để cập nhật thêm nhiều kiến thức hữu ích khác nhé!